Wenn Geräte plötzlich gewohnte Funktionen verlieren

Egal, ob Fernseher, Handy oder Computer, praktisch jedes Gerät, das mit dem Internet verbunden ist, wird mehr oder weniger regelmäßig mit Software-Updates gefüttert, die dem Benutzer mehr Stabilität, Sicherheit und neue Features versprechen. Aber Vorsicht! Immer häufiger gehen durch diese Updates auch gewohnte Funktionen verloren, und der Verbraucher hat keine Möglichkeit, diese mehr zurück zu holen. Mir selbst ist dies in den vergangenen Wochen gleich dreimal passiert.

Egal, ob Router oder Handy, die Update-Falle lauert überall… (c) 2014 Uwe Fischer

Eines der Probleme: Die Nachteile, die ein Firmware-Update (Firmware nennt man die fest in ein Gerät eingebaute Software, die zur Funktion desselben benötigt wird) mit sich bringt, werden von den Herstellern nur selten offen kommuniziert. Scheinbar hoffen die Firmen, dass es der Benutzer eh nicht merkt, wenn das eine oder andere Feature fehlt, die entscheidenden Hinweise findet man nur in irgendwelchen Internet-Foren. Doch wenn man in einem solchen Forum landet, dann ist es meistens schon viel zu spät – weil nämlich irgendetwas nicht mehr so funktioniert, wie man es gewöhnt ist, und man verzweifelt beginnt, nach der Ursache des Fehlers zu suchen. So vergehen oft Stunden oder Tage, bis das große Aha-Erlebnis kommt, dass der Hersteller die Funktion einfach gestrichen hat.

AVM etwa hat bei dem Upgrade auf das Router-Betriebssystem Fritz!OS 6 die SMB-Funktion gestrichen, die benötigt wird, um auf eine an der Fritz!Box angeschlossene Festplatte als Netzwerk-Laufwerk zuzugreifen. Früher einmal stellte dies eine preiswerte und auch stabile Alternative zu einem „echten“ NAS-Laufwerk dar, seit der Aktualisierung ist damit jedoch Schluss, jetzt lässt sich nur noch über FTP auf die Platte zugreifen, was natürlich bei weitem nicht so komfortabel wie eine vollständige Integration des Laufwerks in den Windows-Arbeitsplatz ist. Was nun aber wirklich fies ist: Die SMB-Unterstützung wurde nur auf den für Österreich und die Schweiz gedachten Fritz!Boxen eliminiert, auf den in Deutschland angebotenen Routern ist die Funktion nach wie vor vorhanden. Da aber alle Hilfe- und Support-Links bei AVM auf die deutsche Webseite verweisen, findet der User keinen Hinweis, warum der Netzwerk-Zugriff plötzlich nicht mehr funktioniert. Mehr oder weniger zufällig habe ich dann, nachdem ich tagelang vergebens herumkonfiguriert hatte, auf der Schweizer Webseite, tief versteckt in einer „Wissensdatenbank“, den entscheidenden Hinweis gefunden. Hier findet sich dann auch eine Anleitung, wie man ein Beta-Betriebssystem auf den Router spielen kann, in dem SMB wieder funktioniert – dafür aber jede Menge anderer Funktionen wieder fehlen…

Eine ähnlich unliebsame Überraschung hatte dieser Tage mein Smartphone für mich parat: Seit dem Update auf das neue Android-Betriebssystem 4.4, Codename Kitkat, ist es nicht mehr möglich, Daten direkt auf eine ins Handy eingelegte microSD-Karte zu schreiben. Google hat die Sicherheitsrichtlinien so weit verschärft, dass Apps nur in einem jeweils genau für sie reservierten Ordner der Speicherkarte Daten ablegen dürfen. Für Apps-Entwickler gibt es eine Anleitung, wie man mit den neuen Zugriffs-Restriktionen umzugehen hat. Dem Normalanwender, dem der fest eingebaute Speicher seines Handys zu klein ist, um dort seine eigenen Dateien aufzubewahren, bleibt im Grunde genommen nichts anderes übrig, als sein Smartphone zu „rooten“, was jedoch zahlreiche Nachteile wie Sicherheitsrisiken, Update-Probleme und Garantie-Verlust nach sich zieht.

Wenn Daten nur für Lese-Zugriffe zur Verfügung stehen müssen (zum Beispiel Landkarten für die Offline-Nutzung im Ausland), besteht die Möglichkeit, die SD-Karte aus dem Handy herauszunehmen und die jeweiligen Files über einen Kartenleser direkt auf das Speichermedium zu schreiben. Eine automatische Aktualisierung dieser Dateien ist dann aber nicht mehr möglich.

Der dritte im Bunde, der mich dieser Tage mit einem unliebsamen Update überraschte, war mein Fernseher, der es mir jetzt nicht mehr erlaubt, online auf meine Picasa-Fotosammlung zuzugreifen. Ok, ich gebe es zu, wirklich oft habe ich diese Funktion nicht benutzt, da der direkte Zugriff über das Heimnetzwerk ohnehin viel komfortabler ist, aber ich habe damit auch die Gelegenheit eingebüßt, die Picasa-Galerien meiner Freunde ganz bequem über den Fernseher durchblättern zu können. Abhilfe gibt es hier keine.

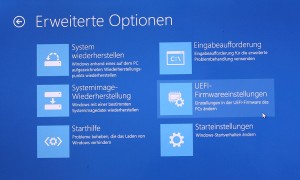

Ein Fazit, das man aus diesen Erfahrungen ziehen kann: Wenn es möglich ist, keine automatischen Updates zulassen, und bevor man einem Update zustimmt, sich gründlich informieren, welche Konsequenzen eine Systemaktualisierung nach sich zieht, denn eine Rückkehr zu einer früheren Version ist nur in den seltensten Fällen möglich. Allerdings ist das alles sehr aufwändig, und dabei ist bei weitem noch nicht garantiert, dass man den entscheidenden Hinweise, der gegen ein Update sprechen könnte, auch tatsächlich findet. In Wirklichkeit ist man als Konsument den Herstellern ziemlich hilflos ausgeliefert, und man muss jederzeit damit rechnen, dass ein Gerät quasi von einem Moment auf den anderen nicht mehr das macht, was man von ihm gewohnt ist…

http://ch.avm.de/nc/service/fritzbox/fritzbox-7390/wissensdatenbank/publication/show/1447_SMB-Zugriff-nach-FRITZ-OS-Update-nicht-moeglich/

http://developer.android.com/about/versions/android-4.4.html